LLVM 프로젝트는 IR (Intermediate Representation) 수준에서 구현되어 프로그래밍 언어 (C, C ++, Objective-C, Ada 및 Fortran)와 CPU (x86, x86-64, PowerPC, PowerPC-64, ARM, Thumb, SPARC, Alpha, CellSPU, MIPS, MSP430, SystemZ, XCore)등이 호환된다.

여기서 bogus control-flow, control-flow flattening, code tamper-proofing 등을 적용한 것이 OLLVM이고 이 프로젝트는 OpenSource이다.

2018년에 OLLVM이 적용된 놈을 android 보안 솔루션에서 처음 접하여 분석했었는데... PC 악성코드에서 만나니 반가웠다.

히오스 폭리 큐 기다리는 동안 작성 할 수 있는 것이 String Obfuscation 까지라... 여기까지만 정리하겠다.

분석 대상은 Dropper이며 뱅킹 타겟인 Emotet 악성코드이다.

| MD5 | SHA-256 | File size |

| d0621ab41e352e3b73401169da6453e1 | 4096c2e62a6cc2dad5ad11e6fb77579de331ec545fb40144b1870133546694d6 | 66.50 KB (68096 bytes) |

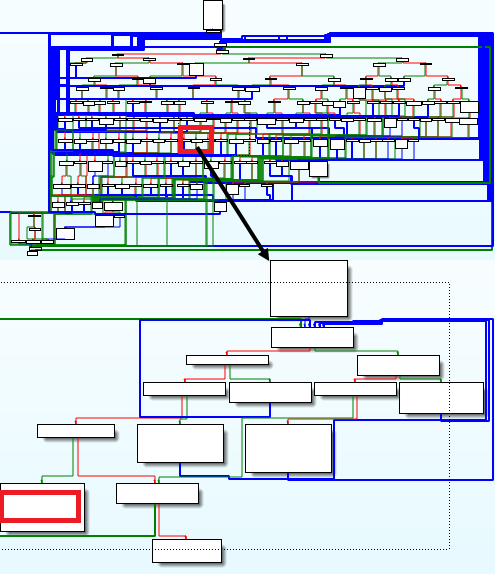

ollvm이 적용된 function의 control flow graph를 보면 다음과 같다.

ollvm으로 추가된 코드 동작은 prologue에서 상태 변수를 확인한 뒤 main dispatcher에서 미리 지정한 상수에 따라 움직인다.

각 relevant blocks의 끝에 다음으로 이동 하는 relevant blocks 상태 변수가 존재한다. (참고)

0x00405CBF-> 0x00407456 -> 0x00402E00 으로 진행.

처음엔 당황스럽지만 아주 간단한 xor 연산이고 이 알고리즘으로 구현된 함수가 3개 존재한다.

첫 4바이트가 키고 다음 4바이트는 길이고 그다음 바이트가 실제 문자열이다.

| Key | Length | Data | |

| 90 EF 5B 6D | 82 EF 5B 6D | B5 9C 61 37 | FF 81 3E 43 |

이 암호문의 문자열 길이는 18다.

| enc_str | B5 9C 61 37 | FF 81 3E 43 |

| xor key | 90 EF 5B 6D | 90 EF 5B 6D |

| dec_str | 25 73 3A 5A | 6F 6E 65 2E |

| %s:Z | one. |

dec_str : %s:Zone.Identifier

이제 알고리즘도 알았고 일일이 복호화하기 귀찮으니 idapython으로 짜 보자

import struct

def getFunction(curHead):

curHead = idc.PrevHead(curHead)

while not (GetMnem(curHead) == "mov" and "ecx" in GetOpnd(curHead, 0)):

curHead = idc.PrevHead(curHead)

return GetOperandValue(curHead, 1)

def getString(addr):

curAddr = addr

enc = ""

check = 0

while Byte(curAddr) != 0 or len(enc) <= 8:

curAddrByteVal = Byte(curAddr)

enc += chr(curAddrByteVal)

check += curAddrByteVal

curAddr += 1

return enc, check

def decrypt(encStr):

paddedStr = encStr + ("\x00" * (4 - (len(encStr) % 4)))

info = [paddedStr[i:i+4] for i in range(0, len(paddedStr), 4)]

unpackedInfo = list(map(lambda x : struct.unpack('I', x), info))

key = unpackedInfo[0][0]

length = unpackedInfo[1][0] ^ key

decStr = ""

for ui in unpackedInfo:

decStr += struct.pack("I",ui[0] ^ key)

decStr = decStr[8:length+8]

return decStr

def decryptXrefStrings(addr):

xrefs = XrefsTo(addr, flags = 0)

for addr in xrefs:

ref = getFunction(addr.frm)

encStr, check = getString(ref)

if check != 0:

decStr = decrypt(encStr)

MakeComm(addr.frm, decStr)

MakeComm(ref, decStr)

print("Address: %x Enc string %s.." % (addr.frm, encStr.encode('hex')[:10]))

print("Dec string: %s" % decStr)

#Main routine

targetAddrs = [0x00402D40, 0x00402C60, 0x00406730]

for targetAddr in targetAddrs:

decryptXrefStrings(targetAddr)

잘 풀린다.

LineageM bot(macro) reverse engineering

<Fig1. LineageM>

엔씨소프트의 핵심 캐시 카우 역할을 하던 PC버전 리니지가 모바일버전으로 개발되었다.

2017년 6월 리니지M 출시하여 100일 이지나 매출 6000억 돌파 라는 엄청난 기록을 새운다.

계정 도용 등의 해킹 사건이 일어났었지만 서버 해킹이 아닌 서드파티를 통한 해킹으로 알려져 있다.

2차인증 기기등록으로 정해진 기기에서만 플레이할 수 있게 조치하였다.

따라서 연동된 계정을 해킹한다 하여도 기기등록을 해제해야 접속 할 수 있다.

<Fig2. 기기등록>

모바일 게임 답게 자동사냥(이하 자사)기능을 게임내 자체적으로 기능을 구현하여 알아서 몬스터 처치, 버프, 물약마시기 등등을 한다.

그래서 사냥터까지 플레이어가 이동시키고 자사 켜두고 딴 일 보는 게임이 되어 버렸다. (다마고찌)

<Fig3.게임화면>

일반적인 한국형 모바일게임은 에뮬레이터를 통해 플레이하는 것을 막으려고 하는데 리니지M은 열어놨다.

왜 안했는지 이제 알 것 같다. 이걸 만약 핸드폰으로 했으면 채굴하러 끌려간 그래픽카드 꼴이다..

리니지m 안한 중고폰 사요!

어쨌든 PC 리니지도 레벨업이 엄청나게 힘들었지만 리니지M도 마찬가지다.

아인사하드 없으면 레벨업 못한다. 매일 똑같은 하이네잡밭에 캐릭터를 갔다 놓으면 뭔가 의무적으며........채굴하는 느낌이다.

어느정도 하다 보면 사냥터까지 보내는 것도 귀찮아지며, 물약 사는 것도 엄청나게 귀찮아진다.

<Fig4. 매크로>

게임 봇인 유니크 매크로라는 프로그램이다. 리니지M 매크로 중 엄청나게 많은 기능들을 지원하며 업데이트를 매 패치 마다 해준다.

자동육성 기능이 있어 좋은 변신이 나올때까지 변신뽑기까지만 하고 버리고 하는 작업장이 생겨 결국 NC에선 50레벨 미만은 뽑기를 막아놨다.

로그기반 봇탐지를 회피하기 위해 각 액션 마다 랜덤성을 부여하는 기능도 제공한다고 한다...ㅎㄷㄷ

<Fig5. 작업장>

에뮬레이터를 막지 않아 다중 계정으로 일반 PC에서 최소 4개이상은 돌아가니 집에서도 작업장을 운영할 수 있다 !

<Fig6. 중국인 작업장>

매크로 프로그램이다 LineageM.exe로 프로그램을 실행하여 동작한다.

라이브러리를 자세히 보면 OpenCV가 있다.

<Fig7. 매크로>

OpenCV(Open Source Computer Vision)은 오픈 소스 컴퓨터 비전 라이브러리이며 인텔이 개발하다 손 뗀 상태다.

패턴인식, 기계학습등에 많이 쓰인다. 게임 봇에 적용하려고 만든게 아님

사물인식, 물체 인식등 이미지 처리 대부분 opencv 써서 개발한다.

<Fig8. OpenCV>

opencv로 매크로를 만드는 정성이면 다른걸 만드셔도 잘 만드실 같다.

무료 테스트 기간이 끝나 월 단위로 판다. 1개 12000원 부터 시작해서 100개는 70만원 정도에 팔고 있다.

블로그는 갓카오님께서 폐쇄조치 하여 접속 할 수 없고, 추적 안 당하시려고 텔레그램을 통해 연락해서 계정 등록을 해야 한다.

<Fig9. 판매중인 매크로>

다 C#으로 개발되어 있어서 분석하기 편하다.

C#은 dnSpy를 따라올 도구가 없다.

https://github.com/0xd4d/dnSpy

<Fig10. dnSpy>

C#이라 얼마 안 걸릴 줄 알았는데 봇 개발자는 분석 당하지 않으려고 난독화를 적용하셨다....

난독화 적용되어 있을 때는 dnSpy로는 수정할 수 없다....

수정하려면 별 수 없이 assem으로 짜야한다.

결국 +ida로 분석했다

<Fig11. 수정불가>

보통 매크로 같은 경우 해당 프로세서가 마우스 이벤트를 사용하여 control 한다. 매크로를 돌린 상태에서 컴퓨터를 할 수 없다는 이야기이다. 반면 유니크 매크로는 에뮬레이터에 dll inecjtion 하여 메모리상에서 control 한다.

따라서 프로세스 갯 수 만큼 개별적으로 컨트롤 할 수 있는 넘나 좋은 특징이 있다.

<Fig12. 구우조>

injection 된 dll은 Ucapture1.dll이다.

<Fig13. Process explorer>

후킹 모듈에 덕지덕지 보안 기능 붙여 놓으면 엄청난 cpu 점유율을 볼 수 있다.

예민한 후킹 모듈이다 보니 packing 등은 적용하지 않았다.

<Fig14. UCapture1.dll>

분석해보면 실시간 처리(?)로 초당 스크린샷 찍어 LineageM로 던져 opencv로 상태 확인한다.

<Fig15. 매크로 동작>

매크로 시작을 클릭하면 매크로 서버에서 현재 아이디가 기간만료인지 남은 기간이 있는지 확인한다.

기간만료 상태면 다음 팝업 창이 뜨며 진행이 되지 않는다.

<Fig16. 입금하세요>

매크로 서버와 매크로 프로그램은 평문 데이터 통신한다. 아이디와 패스워드가 노출되는 것을 확인할 수 있다.

재미있는 점은 매 실행 시 나머지는 고정이고 붉은 박스는 계속 변경된다. 킁킁 seed 냄새가 나쥬??

<Fig17. Network>

저 붉은 박스는 분석해보니 GetCurrentProcess 함수를 통해 Process ID를 받아오기 때문에 매번 실행 시 변경되는 것이었다.

<Fig18. Password>

IP주소와 MAC주소 하드디스크 시리얼정보와 매크로 프로세스 ID를 구한뒤 format string으로 IP | MAC | HDDSerial | PROCESSID 형태로 만들고 생성된 정보는 이후 매크로 명령시 암호화 key로 사용된다.

<Fig19. AES Decrypt 256>

서버에서 받아오는 데이터 중 <Request_AesResult> .. </Request_AesResult> 필드는 서버에서 인증된 사용자인지 확인 후 전송하는 action이다.

이 내용은 암호화 되어 있으며, AESDecrypt256 함수를 통해 복호화를 수행한다.

AESDecrypt256 함수의 첫번째 파라메터인 InputText가 <Request_AesResult> .. </Request_AesResult> 필드 내용이고 두번째 파라메터인 pw은 클라이언트에서 생성한 "IP | MAC | HDDSerial | PROCESSID" 이다.

이 pw을 통해 pbkdf1로 aes 256 의 key와 salt를 생성한다.

salt 값은 pw의 길이로 생성하는데 보통 pw가 10자리는 넘어 2byte정도 된다.

뭐 어차피 sha1(password+salt) 연산이기 때문에 2byte여도 큰 문제는 없다.

표준 rfc2898를 읽어보면 dkLen > 20, Salt는 8byte로 명시되어 있다.

일반적인 경우 데이터 길이가 더 적은 경우 padding을 붙이거나 에러를 출력한다.

C#의 참 독특한점은 PasswordDeriveBytes.GetBytes 로 pseudo 난수 바이트를 생성해준다.

pbkdf1의 return 값은 20byte인데 이 함수를 통해 32byte와 16byte 총 48byte를 생성해 줄 수 있다.

20bye까지는 pbkdf1 연산 결과이고 이후 pseudo 난수인데 어떻게 생성되는지 알아야 python 으로 porting할텐데 이걸 내가 구지 지금 알아야 할까 생각이 들고.. (의도한건가??) 결국 매크로를 수정해서 pw인 connect_info를 항상 고정으로 만들어 버렸다. ^^;;

<Fig20. 늘 18>

다시 정리하자면 매크로 서버에서 action은 클라이언트에서 받은 키로 암호화 하여 클라이언트한테 전송한다.

프로그램 실행 -> ( IP | MAC | HDDSerial | PROCESSID ) 정보 전송 -> 매크로 사용 요청 ->

-----------------server-side-------------------

message= action

pw = ( IP | MAC | HDDSerial | PROCESSID )

salt = len(pw)

key,iv =pbkdf1(pw,salt)

ecn= aes.enc(message, key, iv)

-----------------------------------------------

enc값이 Request_AesResult이다. 클라이언트한테 전송한다.

------------------client-side-----------------

message = Request_AesResult 내용

pw = ( IP | MAC | HDDSerial | PROCESSID )

salt = len(pw)

key,iv =pbkdf1(pw,salt)

action = aes.dec(message, key, iv)

-----------------------------------------------

서버에서 받은 action으로 매크로 기능을 수행한다.

action 값으로 분기를 수행하는 매커니즘이기 때문에 action 값이 중요한 열쇠가 된다.

<Fig21. action 처리 루틴>

우리는 action값을 모른다. 알아내려면 분석량 * action 으로 증가 될 뿐 ㅠ

이걸 crack 하기 위해서 매크로 프로그램 변조를 통해 매 key가 고정으로 생성되게 만든뒤 action값을 적절한 게-씡(유추)하여 암호문을 생성해 요청 시 전달하면 아마....되겠지?

# -*- coding: UTF-8 -*-

from Crypto.Cipher import AES

from Crypto.Hash import SHA as SHA1, HMAC

import base64

import struct

import binascii

import StringIO

def pkcs7encode(text):

l = len(text)

output = StringIO.StringIO()

val = 16 - (l % 16)

for _ in xrange(val):

output.write('%02x' % val)

return text + binascii.unhexlify(output.getvalue())

def pkcs7decode(text):

nl = len(text)

val = int(binascii.hexlify(text[-1]), 16)

if val > 16:

raise ValueError('Input is not padded or padding is corrupt')

l = nl - val

return text[:l]

def encrypt(message, key , iv):

aes = AES.new(key, AES.MODE_CBC, iv)

return base64.b64encode(aes.encrypt(pkcs7encode(message.encode("utf-16")[2:])))

def decrypt(encrypted, key , iv):

aes = AES.new(key, AES.MODE_CBC, iv)

return pkcs7decode(aes.decrypt(base64.b64decode(encrypted))).decode("utf-16")

def PBKDF1(password, salt, dkLen, count=100):

pHash = SHA1.new(password+salt)

digest = pHash.digest_size

for i in xrange(count-1):

pHash = pHash.new(pHash.digest())

return pHash.digest()

#pw 18|18|18|18

key = "\xAB\x80\xEE\xCD\x8A\xDF\x30\xAC\x64\x45\x17\x73\xE3\xB0\x55\xD6"

key += "\xC1\x06\x9D\xA8\x35\x60\x3C\x3D\xE3\x34\x52\xA5\x15\x51\x7B\xF3"

iv = "\x64\x45\x17\x73\xE3\xB0\x55\xD6\x5B\x4E\x87\xD6\x68\xCA\xFB\x10"

text = "게싱실화냐"

enc = encrypt(text, key , iv)

print enc

dec = decrypt(enc, key , iv)

print dec

다행히 훌륭한 게-씡(유추)으로 성공했다.

<Fig22. 매크로>

잘돌아간다.

1줄 요약. 게임 매크로도 키 생성까지하면서 사용자 인증한다.

<Fig23. 열일하는 NC....봇탐지 회피는 개뿔.....잘가요>